主页 > 安卓手机怎么安装imtoken > 超详细敏感信息泄露漏洞总结

超详细敏感信息泄露漏洞总结

本文提供的工具、教程、学习路线、优质文章均为原创或收集自网络。 它们旨在提高网络安全技术水平。 仅供技术研究之用,严格遵守国家相关法律法规。 请不要将它们用于非法目的。

2.快速查看内容

0x01 漏洞介绍

敏感数据包括但不限于:密码、密钥、证书、会话标识符、许可证、私人数据(如短信内容)、授权凭证、个人数据(如姓名、地址、电话号码等) .

敏感数据可能包含在程序文件、配置文件、日志文件、备份文件和数据库中。 主要分为版本管理软件引起的泄漏、文件包含引起的泄漏和配置错误引起的泄漏。

0x02 漏洞是如何产生的? 0x03 漏洞扫描内网开放服务向任意内部主机任意端口发送payload攻击内网服务DOS攻击(请求大文件,始终保持连接Keep-Always)攻击内网web应用,比如直接SQL注入、XSS攻击等利用file、gopher、dict协议读取本地文件、执行命令等0x04测试方法

1、检测形式多样。 工具爬虫扫描获取敏感文件路径,从而找到敏感数据,主要是通过关键词爆破。

2.手动挖矿,根据网页容器或网页源代码查看,Github,查找敏感信息。

操作系统版本 中间件类型和版本 Web 敏感信息

http://[ip]/test.php

http://[ip]/phpinfo.php复制

http://[ip]/test.php.swp

http://[ip]/test.php.bak

http://[ip]/test.jsp.old

http://[ip]/cgi~复制

http://[ip]/.git/config

http://[ip]/CVS/Entriesp

http://[ip]/.svn/entriesp复制

http://[ip]/basic/index.php复制

http://[ip]/login.php

http://[ip]/admin.php

http://[ip]/manager.php

http://[ip]/admin_login.php复制

泄露邮箱及分机号码可被社工、也可生成字典。复制

mysql错误、php错误、暴露cms版本等复制

网络信息泄露

DNS域传输漏洞运维监控系统弱口令、网络拓扑泄露、zabbix弱口令、zabbix sql注入等。

第三方软件应用

github上的源代码、数据库和邮箱密码泄露

敏感信息收集工具

https://github.com/lijiejie/bbscan whatweb dnsenum github

0x05 目标机演示错误信息导致的信息泄露

漏洞在于报错信息过于详细。以BurpSuite的在线实验室为例:报错信息中的信息泄露1:随意打开一个页面

2:使用SQL注入中使用的error injection,在目标URL后面加'

调试数据导致的信息泄露

出于调试目的,许多网站生成自定义错误消息和日志,其中包含有关应用程序行为的大量信息。 虽然此信息在开发过程中很有用,但如果在生产中泄露,它对攻击者也非常有用。 调试消息有时可能包含重要的开发信息,包括:

以BurpSuite的在线实验室为例:调试页面信息泄露

1:打开页面,F12找到debug

2:BurpSuite 找到刚刚访问过的站点

3:在site map中找到信息泄露的页面,发送给replay模块

4:根据提示,在回放结果中搜索目标

5:有两个搜索结果,试试哪个是答案

6:答案提交成功

备份文件导致的信息泄露

漏洞成因如题所示,以BurpSuite在线实验室为例:Source code disclosure via backup files

1:BurpSuite抓包,然后打开页面

2:网站给出的提示信息如下

3:根据页面的URL,从站点地图中找出目标。 除了一些意外,经过检查,正常情况下,地址栏中应该会出现一个/robots.txt的URL,但是这里并没有出现,所以直接使用result

4:访问页面后添加/backup,会发现网站有备份文件泄露

5:点击打开文件,复制答案

6:提交你的答案

配置不当导致信息泄露

实验室管理界面存在鉴权绕过漏洞。 有关详细信息,请参阅实验室说明。 以BurpSuite的在线实验室为例:Authentication bypass via information division

1:打开页面,是这样的

2:根据提示信息,我们找到访问根目录的请求

3:发送到replay模块

4:得到如下结果

5:设置代理如下,Burp代理会在每次发送的请求中添加这个header:X-Custom-IP-Authorization:127.0.0.1

6:回到页面,点击我的账户

7:随便输入一个账号密码,然后注意页面变化,出现管理员面板

8:删除carlos用户,过关

0x06 实际演示

致远OA A6 initDataAssess.jsp用户敏感信息泄露

漏洞描述

致远OA A6 initDataAssess.jsp存在用户敏感信息泄露。 信息泄露可用于通过获取的用户名爆破用户密码,进入后台进行进一步攻击。

获取目标

fofa搜索:title="致远A8+协同管理软件.A6"

漏洞复现

访问以下网址泄露用户信息

http://xxx.xxx.xxx.xxx/yyoa/assess/js/initDataAssess.jsp复制

0x07 漏洞修复

完全防止披露是棘手的,因为它可能发生的方式多种多样。 但是,您可以遵循一些通用的最佳做法,以最大限度地降低此类漏洞渗透您自己网站的风险。

进一步澄清:

1. 禁止在代码中存储敏感数据:禁止在代码中存储数据库连接字符串、密码、密钥等敏感数据,这些数据容易导致泄密。 用于加密密钥的密钥可以硬编码在代码中。

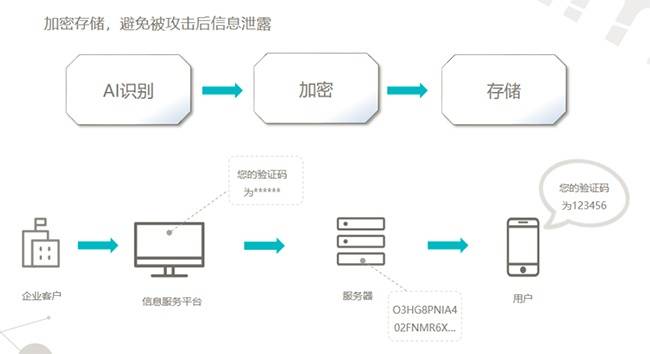

2、禁止在数据库或文件中明文存储密钥或账户的密码:密钥或账户的密码必须加密存储。 作为例外,如果web容器的配置文件只能明文配置连接数据库的用户名和密码,则无需强制执行此规则usdt密钥泄露,将配置文件的属性改为只有所有者可读和可写。

3、禁止在cookie中以明文形式存储敏感数据:cookie信息容易被窃取,尽量不要在cookie中存储敏感数据; 如果条件限制您必须使用cookie来存储敏感信息,您必须先对敏感信息进行加密,然后将其存储在cookie中。

4.禁止在隐藏域中以明文形式存储敏感数据。

5、禁止使用自行研发的加密算法usdt密钥泄露,必须使用公开安全的标准加密算法。

6、禁止在日志中以明文形式记录敏感数据:禁止在日志中以明文形式记录敏感数据(如密码、session ID jsessionid等),防止敏感信息泄露。

7、禁止缓存敏感数据网页:禁止缓存敏感数据网页,防止敏感信息泄露或用户数据通过代理服务器相互访问。

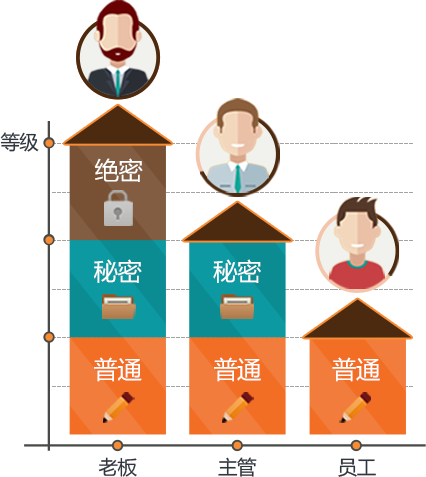

8.系统存储的敏感信息应根据业务特点定义。

9. 敏感信息在存储、传输和展示过程中应安全处理,可采用加密或脱敏的处理方式。

10.敏感信息不要使用GET方式提交给服务器。

11、用户密码是最高级别的敏感信息,在存储、传输和展示过程中必须加密。

12、要选择靠谱的加密算法,首选非对称加密算法,切不可使用BASE64等编码方式进行“加密”

13、对于部分系统默认报错页面,需要重新设计自定义报错页面,避免暴露敏感的系统信息。

参考

[20]错误信息中的信息泄露:

[21]调试页面信息泄露:

[22]通过备份文件公开源代码:

[23]通过信息泄露绕过身份验证:

[24]信息泄露漏洞:

[25]如何发现和利用信息泄露漏洞:

[26]PortSwigger 学院 | 信息泄露漏洞:信息泄露漏洞:

[27] 敏感信息泄露实战:

[28]调试页面信息泄露(视频解决):

[29]通过备份文件泄露源代码(视频解决方案):